学习准备

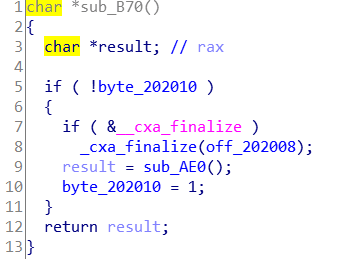

今天尝试使用IDA将汇编代码转化为C语言伪代码,这个可以使用F5快捷键来进行转换。

分析过程

看到伪代码,觉得有点晦涩难懂,和以前学习的C代码有很大的区别,所以明天还是需要研究一下IDA中C伪代码与正常C语言代码的区别。

if(&cxa finalize)表示该函数地址存在的话,则执行内部代码

如果byte_202010的字节是0,那执行result=sub_AE0()这个函数,并赋值为1

而sub_AE0是先把byte_202010的地址传送给result,如果byte_202010这个字节的地址发生了变化,则把ITM_ deregisterTMCloneTable地址给result

所以经过分析此函数存储的指令应该在result的地址处,所以猜测应该是要使用GDB来进行调试,从而得到该函数的指令。