今天尝试了解reverse中的Reverse Sign In,还没完全解完,如果不出错的话应该只剩最后一步。

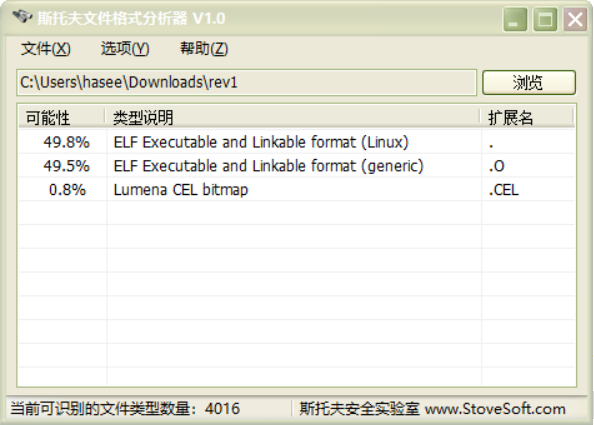

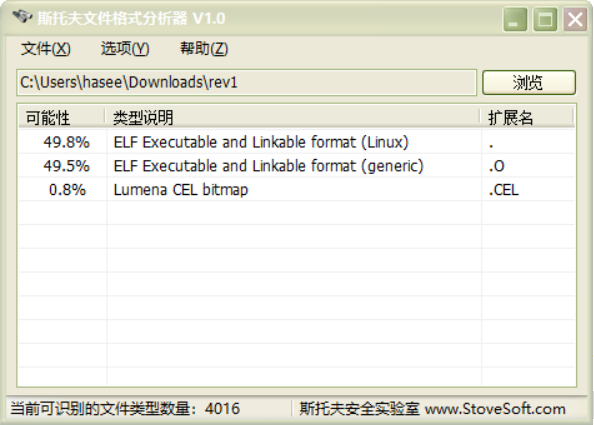

先使用斯托夫文件格式分析器分析出该文件为ELF文件

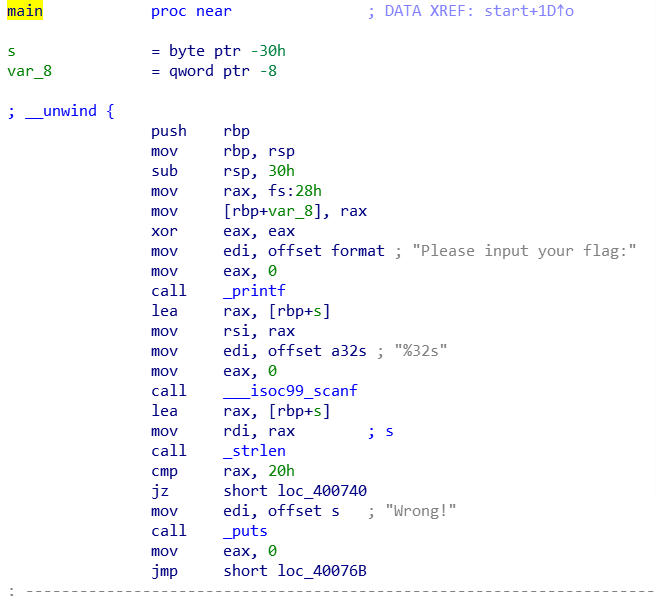

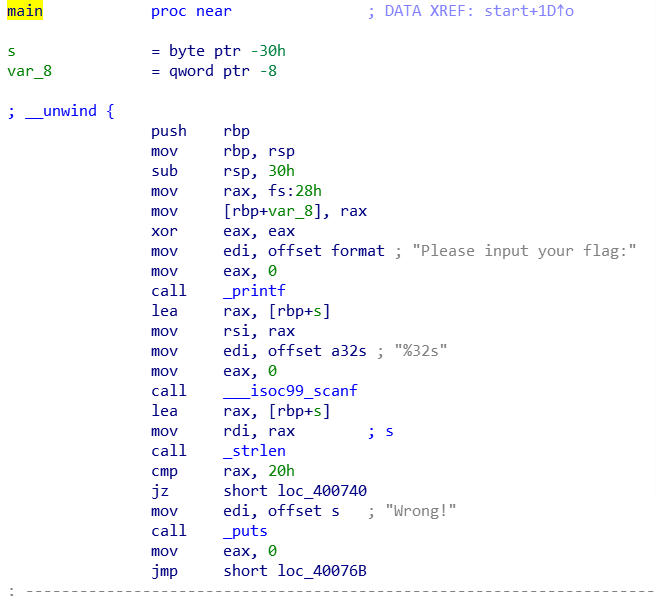

然后使用IDA打开该文件,直接定位到主函数部分

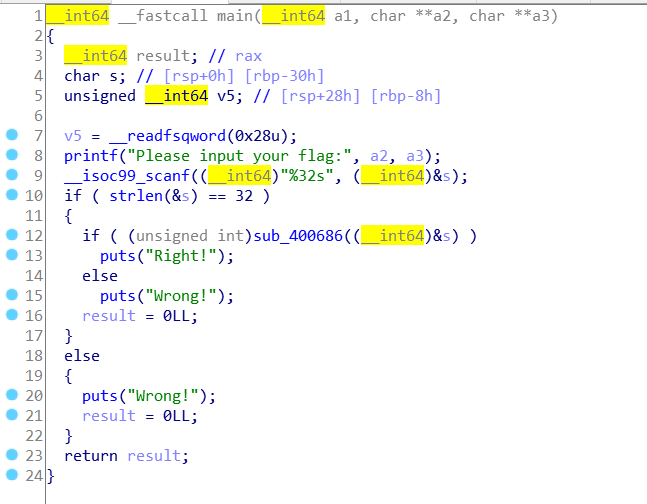

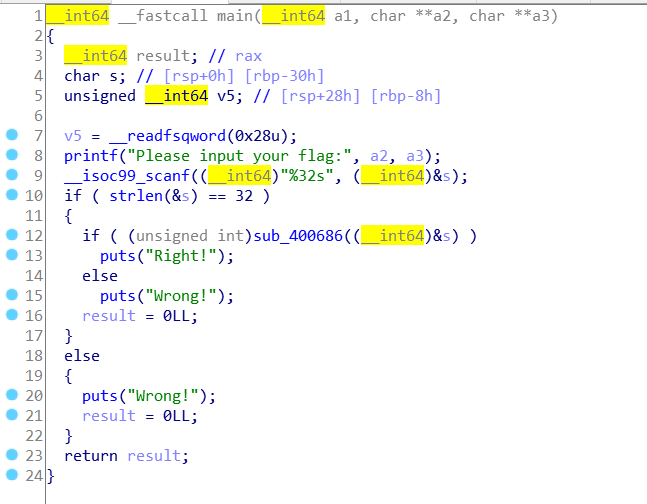

按F5键进入伪代码部分,并分析出有一个sub_400686函数决定了Flag的对错,所以对这个函数进行分析

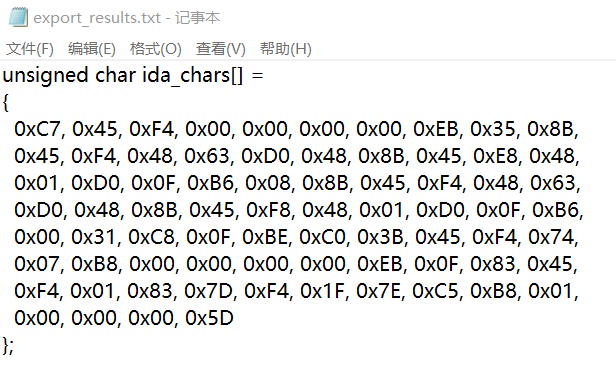

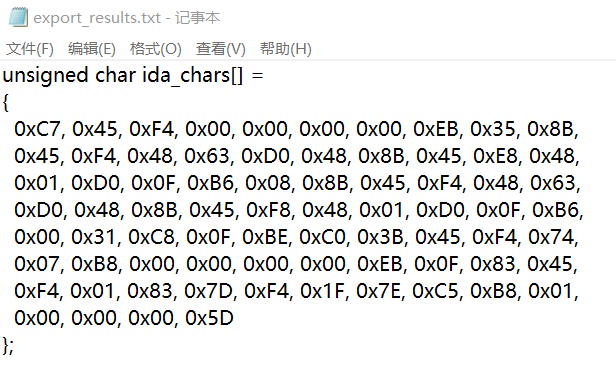

然后使用shift+E的快捷键使函数输出一个矩阵

最后应该是分析sub_400686函数的逻辑,然后编程推出flag.

今天尝试了解reverse中的Reverse Sign In,还没完全解完,如果不出错的话应该只剩最后一步。

先使用斯托夫文件格式分析器分析出该文件为ELF文件

然后使用IDA打开该文件,直接定位到主函数部分

按F5键进入伪代码部分,并分析出有一个sub_400686函数决定了Flag的对错,所以对这个函数进行分析

然后使用shift+E的快捷键使函数输出一个矩阵

最后应该是分析sub_400686函数的逻辑,然后编程推出flag.